Rootkit'ler, bazen birkaç yıl boyunca verileri veya kaynakları sessizce çalacak olan cihazınızdaki kalıcı, görünüşte algılanamayan kötü amaçlı yazılımları gizlemek için bilgisayar korsanları tarafından kullanılır. Ayrıca, tuşa basma ve iletişiminizin denetlendiği ve kaydediciye gizlilik bilgileri sağlayan keylogger tarzında da kullanılabilirler.

Bu özel bilgisayar korsanlığı yöntemi, Microsoft Vista'dan önce satıcıların tüm bilgisayar sürücülerini dijital olarak imzalamalarını gerektirmeden önce 2006 öncesi daha fazla önem kazandı. Çekirdek Düzeltme Eki Koruması (KPP), kötü amaçlı yazılım yazarlarının saldırı yöntemlerini değiştirmelerine neden oldu ve ancak 2018'den beri Zacinlo reklam dolandırıcılığı operasyonu ile rootkit'ler spot ışığına tekrar girdi.

2006'dan önceki kök setlerin tümü işletim sistemi tabanlıdır. Detrahere kötü amaçlı yazılım ailesinden bir rootkit olan Zacinlo durumu, ürün yazılımı tabanlı bir rootkit formunda daha da tehlikeli bir şey verdi. Ne olursa olsun, rootkit'ler her yıl görülen tüm kötü amaçlı yazılım çıktılarının yalnızca yüzde biri kadardır.

Yine de, sunabilecekleri tehlike nedeniyle, sisteminize daha önce sızmış olabilecek kök setlerini tespit etmenin nasıl çalıştığını anlamak akıllıca olacaktır.

Windows 10'da Kök Setlerini Tespit Etme (In -Depth)

Zacinlo vardı Windows 10 platformunu hedeflemeden önce neredeyse altı yıldır oyunda. Rootkit bileşeni son derece yapılandırılabilir ve işlevselliği açısından tehlikeli olduğu düşünülen işlemlerden korunmuş ve SSL iletişimini yakalama ve şifresini çözme yeteneğine sahipti.

Tüm yapılandırma verilerini Windows Kayıt Defteri'nde şifreleyecek ve depolayacak ve Windows kapatılırken kendisini farklı bir ad kullanarak bellekten diske yeniden yazın ve kayıt defteri anahtarını güncelleyin. Bu, standart virüsten koruma yazılımınız tarafından algılanmasını engellemeye yardımcı oldu.

In_content_1 tümü: [300x250] / dfp: [640x360]->Bu, standart bir antivirüs veya kötü amaçlı yazılımdan koruma yazılımının kök setlerini algılamak için yeterli olmadığını gösterir. Rağmen, bir rootkit saldırısı şüpheleri sizi uyaran birkaç üst düzey antimalware programları vardır.

İyi Bir Antivirüs Yazılımının 5 Temel Özelliği

Bugün tanınmış antivirüs programlarının çoğu kök setlerini tespit etmek için bu dikkate değer yöntemlerin beşini de gerçekleştirecek.

Rootkit Taramalarını Gerçekleştirme

Bir rootkit taraması rootkit enfeksiyonunu tespit etmek için en iyi girişimdir. Çoğu zaman işletim sisteminize kendi başına bir rootkit tanımlamak için güvenilemez ve varlığını belirlemek için bir meydan okuma sunar. Rootkit'ler, neredeyse her turda izlerini kaplayan ve düz görüşte gizli kalabilen usta casuslardır.

Makinenizde bir rootkit virüs saldırısının gerçekleştiğinden şüpheleniyorsanız, tespit etmek için iyi bir strateji olacaktır. bilgisayarı kapatın ve bilinen temiz bir sistemden taramayı yürütün. Makinenizde bir rootkit bulmanın kesin yolu bellek dökümü analizidir. Bir rootkit sisteminize verdiği talimatları makinenin belleğinde yürütürken gizleyemez.

Kötü Amaçlı Yazılım Analizi için WinDbg Kullanımı

Microsoft Windows, gerçekleştirmek için kullanılabilecek çok işlevli kendi hata ayıklama aracını sağlamıştır uygulamalar, sürücüler veya işletim sisteminin kendisinde hata ayıklama. Çekirdek modu ve kullanıcı modu kodunda hata ayıklar, çökme dökümlerini analiz etmeye yardımcı olur ve CPU kayıtlarını inceler.

Bazı Windows sistemleri zaten WinDbg ile birlikte gelir. Microsoft Store'dan indirmeniz gerekir. WinDbg Önizleme, göz görselleri, daha hızlı pencereler, tam komut dosyası oluşturma ve orijinalle aynı komutlar, uzantılar ve iş akışlarında daha kolay sağlayan WinDbg'nin daha modern bir sürümüdür.

At en azından, Mavi Ekran Ölüm (BSOD) dahil olmak üzere bir bellek veya çökme dökümünü analiz etmek için WinDbg'yi kullanabilirsiniz. Sonuçlardan, kötü amaçlı yazılım saldırısının göstergelerini arayabilirsiniz. Programlarınızdan birinin kötü amaçlı yazılımların varlığından etkilenebileceğini veya gerektiğinden daha fazla bellek kullandığını düşünüyorsanız, bir döküm dosyası oluşturun ve analiz etmek için WinDbg'yi kullanın.

Eksiksiz bir bellek dökümü önemli miktarda disk alanı kaplayabilir, bunun yerine Çekirdek Modudökümü veya Küçük Bellek dökümü gerçekleştirmek daha iyi olabilir. Çekirdek Modu dökümü, kilitlenme sırasında çekirdek tarafından kullanılan tüm bellek kullanım bilgilerini içerir. Küçük Bellek dökümü, sürücüler, çekirdek ve daha fazlası gibi çeşitli sistemler hakkında temel bilgiler içerir, ancak karşılaştırıldığında çok küçüktür.

Küçük Bellek dökümü, bir BSOD'nin neden oluştuğunu analiz etmede daha kullanışlıdır. Kök setlerini tespit etmek için tam veya çekirdek sürümü daha yararlı olacaktır.

Bir Çekirdek Modu Dökümü Dosyası Oluşturma

Bir Çekirdek Modu döküm dosyası üç şekilde oluşturulabilir:

Üç numaralı seçeneğimiz olacak.

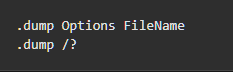

Gerekli döküm dosyasını gerçekleştirmek için, WinDbg'nin Komut penceresine aşağıdaki komutu girmeniz yeterlidir.

DosyaAdı'yı döküm dosyası için uygun bir adla ve “?” yerine f. “F” harfinin küçük harfli olduğundan emin olun, aksi takdirde farklı türde bir döküm dosyası oluşturacaksınız.

Hata ayıklayıcı rotasını çalıştırdıktan sonra (ilk tarama oldukça uzun sürecektir), bir döküm dosyası oluşturuldu ve bulgularınızı analiz edebileceksiniz.

Bir rootkit'in varlığını belirlemek için geçici bellek (RAM) kullanımı gibi aradığınızı anlamak deneyim ve test gerektirir. Bir acemi için tavsiye edilmese de, canlı bir sistemde kötü amaçlı yazılım bulma tekniklerini test etmek mümkündür. Bunu yapmak için, yanlışlıkla sisteminize canlı bir virüs yerleştirmemek için WinDbg'nin çalışmaları hakkında uzmanlık ve derinlemesine bilgi alacaksınız.

Kuyularımızı ortaya çıkarmanın daha güvenli, daha başlangıç dostu yolları var. gizli düşman.

Ek Tarama Yöntemleri

Manuel algılama ve davranış analizi de kök setlerini tespit etmek için güvenilir yöntemlerdir. Bir rootkit'in yerini keşfetmeye çalışmak büyük bir acı olabilir, bu nedenle rootkit'in kendisini hedeflemek yerine rootkit benzeri davranışları arayabilirsiniz.

İndirilen yazılım paketlerinde rootkit'leri kullanarak Yükleme sırasında gelişmiş veya Özel yükleme seçenekleri. Aramanız gereken, ayrıntılarda listelenen bilinmeyen dosyalardır. Bu dosyalar atılmalıdır veya kötü amaçlı yazılımlara yapılan göndermeler için çevrimiçi olarak hızlı bir arama yapabilirsiniz.

Güvenlik duvarları ve günlük raporları, bir rootkit'i keşfetmenin inanılmaz etkili bir yoludur. Yazılım, ağınızın inceleme altında olup olmadığını size bildirir ve kurulumdan önce tanınmayan veya şüpheli indirmeleri karantinaya almalıdır.

Makinenizde zaten bir rootkit olduğundan şüpheleniyorsanız, güvenlik duvarı günlük raporlarına dalabilir ve olağan dışı davranışları arayabilirsiniz.

Güvenlik Duvarı Günlük Raporlarını İnceleme

güvenlik duvarı günlük filtreleme raporlarınızı incelemek, IP Trafik Casusugibi açık kaynaklı bir uygulama yapmak için çok yararlı bir araç olan güvenlik duvarı günlük filtreleme özelliklerine Raporlar, bir saldırı meydana geldiğinde görmek için nelerin gerekli olduğunu gösterecektir.

Bağımsız bir çıkış filtreleme güvenlik duvarına sahip büyük bir ağınız varsa, IP Traffic Spy gerekli değildir. Bunun yerine, güvenlik duvarı günlükleri aracılığıyla ağdaki tüm aygıtlara ve iş istasyonlarına gelen ve giden paketleri görebilmeniz gerekir.

İster evinizde ister küçük işletme ayarında olun, modemi kullanabilirsiniz ISS'niz veya varsa, güvenlik duvarı günlüklerini almak için kişisel bir güvenlik duvarı veya yönlendirici tarafından sağlanır. Aynı ağa bağlı her bir cihazın trafiğini tanımlayabileceksiniz.

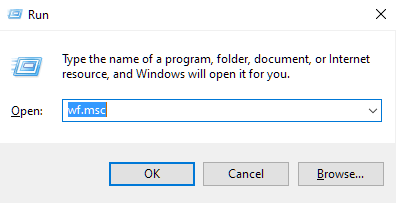

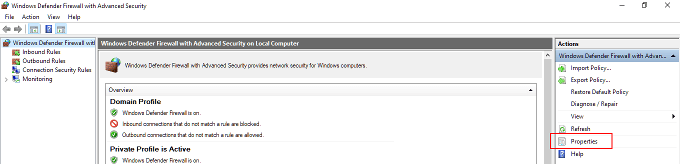

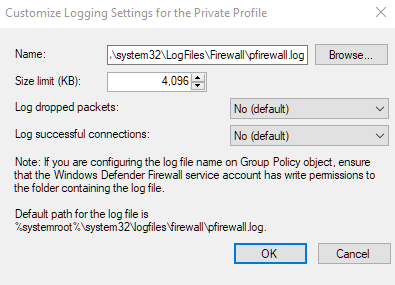

Windows Güvenlik Duvarı Günlük dosyalarını etkinleştirmek de yararlı olabilir. Varsayılan olarak, günlük dosyası devre dışıdır, yani hiçbir bilgi veya veri yazılmaz.

Günlük dosyalarındaki olağan dışı şeylere dikkat edin. En ufak bir sistem hatası bile rootkit enfeksiyonunu gösterebilir. Çok talepkar bir şey çalıştırmıyorsanız veya hiç kullanmıyorsanız aşırı CPU veya bant genişliği kullanımı çizgisi boyunca bir şey büyük bir ipucu olabilir.